ما هي القرصنة الأخلاقية؟

يتضمن القرصنة الأخلاقية مجموعة من العمليات حيث تسمح المؤسسات للأفراد باستغلال نقاط الضعف في النظام من أجل فهم أعمق لوضعهم الأمني الحالي. عند القيام باختراق أخلاقي ، يقوم خبير أمني أو باحث بتكرار إجراءات واستراتيجيات المتسلل الضار. يساعد ذلك فرق التطوير والأمن على اكتشاف مخاطر الأمان وتحديدها قبل أن يتمكن المتسللون من استغلالها.

القرصنة الأخلاقية ، والمعروفة أيضًا باسم White Hat Hacking ، هي خطوة أساسية لتقييم فعالية استراتيجية أمان المؤسسة. لفصل أنفسهم عن المتسللين الخبثاء ، يعتمد قراصنة القبعة البيضاء على أربع قيم أساسية:

- الحفاظ على برمجيات إكسبلويت قانونية من خلال الحصول على موافقة العميل قبل إجراء تقييم الضعف

- التحديد المسبق لنطاق الهجوم بحيث تظل التقييمات الأمنية ضمن الحدود القانونية المعتمدة

- الإبلاغ عن جميع نقاط الضعف المكتشفة وتقديم توصيات العلاج إلى المنظمة التي تدير النظام

- الموافقة على الشروط والأحكام المحددة فيما يتعلق باحترام خصوصية البيانات والسرية

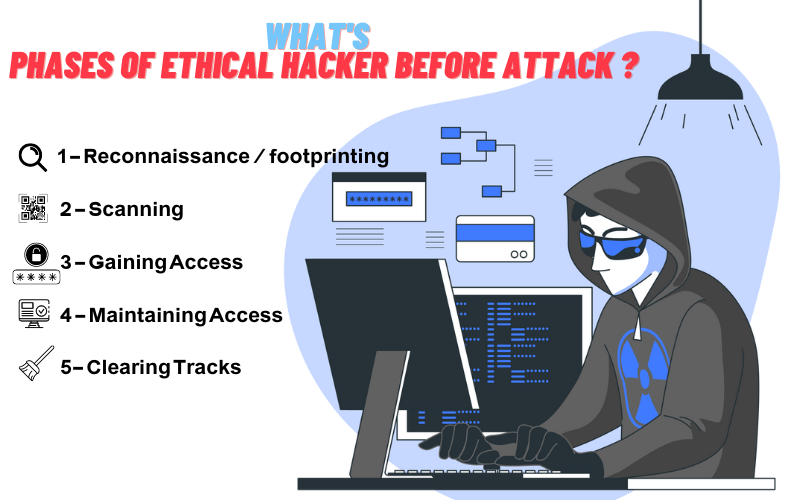

ما هي مراحل القرصنة الأخلاقية؟

يستغرق العثور على ثغرات النظام واستغلالها بشكل كامل وقتًا طويلاً وصبرًا. يتطلب اختبار الاختراق النموذجي من المتسلل الأخلاقي تجاوز آليات التفويض والمصادقة ، ثم فحص الشبكة بحثًا عن انتهاكات محتملة للبيانات وتهديدات أمان الشبكة. نظرًا لأن مخترق القبعة السوداء في العالم الحقيقي يبتكر باستمرار طرقًا جديدة لاستغلال نقاط الضعف ، يجب التفكير بعناية في اختراق أخلاقي فعال مع مراعاة مشهد التهديد المتغير.

1. الاستطلاع (Reconnaissance)

قبل إجراء أي اختبارات اختراق ، يقوم المتسللون ببصمة النظام وجمع أكبر قدر ممكن من المعلومات. الاستطلاع هو مرحلة تحضيرية حيث يوثق المتسلل طلب المنظمة ، ويجد التكوين القيّم للنظام ومعلومات تسجيل الدخول ويفحص الشبكات. هذه المعلومات ضرورية لتنفيذ الهجمات وتشمل:

- اصطلاحات التسمية (Naming conventions)

- الخدمات على الشبكة (Services on the network)

- خوادم تتعامل مع أعباء العمل في الشبكة (Servers handling workloads in the network)

- عناوين الانترنت بروتوكول (IP Addresses)

- أسماء وبيانات اعتماد تسجيل الدخول للمستخدمين المتصلين بالشبكة (Names and Login credentials of users )

- الموقع الفعلي للجهاز المستهدف (The physical location of the target machine)

2. المسح (Scanning)

في هذه المرحلة ، يبدأ المخترق الأخلاقي في اختبار الشبكات والآلات لتحديد أسطح الهجوم المحتملة. يتضمن ذلك جمع المعلومات عن جميع الأجهزة والمستخدمين والخدمات داخل الشبكة باستخدام أدوات المسح الآلي. عادةً ما يتم إجراء اختبار الاختراق ثلاثة أنواع من عمليات المسح :

رسم خرائط الشبكة (Network Mapping)

يتضمن ذلك اكتشاف هيكل الشبكة ، بما في ذلك معلومات المضيف والخوادم وأجهزة التوجيه وجدران الحماية داخل الشبكة المضيفة. بمجرد التعيين ، يمكن للقراصنة ذوي القبعات البيضاء تصور ووضع إستراتيجيات للخطوات التالية لعملية القرصنة الأخلاقية.

مسح المنافد (Port Scanning)

يستخدم المتسللون الأخلاقيون أدوات آلية لتحديد أي منافذ مفتوحة على الشبكة. هذا يجعلها آلية فعالة لتعداد الخدمات والأنظمة الحية في الشبكة وكيفية إنشاء اتصال مع هذه المكونات.

فحص الضعف (Vulnerability Scanning)

استخدام الأدوات الآلية لاكتشاف نقاط الضعف التي يمكن استغلالها لتنظيم الهجمات.

في حين أن هناك العديد من الأدوات المتاحة ، فإليك بعض أدوات القرصنة الأخلاقية الشائعة المستخدمة بشكل شائع أثناء مرحلة المسح :

3. الحصول على حق الوصول (Gaining Access)

بمجرد أن يكشف المتسللون الأخلاقيون عن نقاط الضعف خلال مرحلتي القرصنة الأولى والثانية للعملية ، فإنهم يحاولون الآن استغلالها للوصول الإداري. تتضمن المرحلة الثالثة محاولة إرسال حمولة ضارة إلى التطبيق من خلال الشبكة أو شبكة فرعية مجاورة أو باستخدام جهاز كمبيوتر متصل فعليًا. يستخدم المتسللون عادةً العديد من أدوات وتقنيات القرصنة لمحاكاة محاولة الوصول غير المصرح به ، بما في ذلك :

- Buffer overflows GO

- Phishing GO

- Injection attacks GO

- XML External Entity processing GO

- Using components with known vulnerabilities

إذا نجحت الهجمات ، فإن المتسلل يتحكم في كل أو جزء من النظام وقد يحاكي المزيد من الهجمات مثل خروقات البيانات والحرمان الموزع للخدمة (DDoS).

4. الحفاظ على الوصول (Maintaining Access)

تتضمن المرحلة الرابعة من عملية القرصنة الأخلاقية عمليات لضمان قدرة المتسلل على الوصول إلى التطبيق لاستخدامه في المستقبل. يستغل المتسلل ذو القبعة البيضاء النظام باستمرار بحثًا عن المزيد من الثغرات الأمنية ويصعد الامتيازات لفهم مقدار التحكم الذي يمكن للمهاجمين اكتسابه بمجرد اجتيازهم التصريح الأمني. قد يحاول بعض المهاجمين أيضًا إخفاء هويتهم عن طريق إزالة دليل الهجوم وتثبيت باب خلفي للوصول إليه في المستقبل.

5. مسح المسارات (Clearing Tracks)

لتجنب أي دليل يؤدي إلى نشاطهم الضار ، يقوم المتسللون بمهام تمحو كل آثار أفعالهم. وتشمل هذه :

- إلغاء تثبيت البرامج النصية / التطبيقات المستخدمة في تنفيذ الهجمات (Uninstalling scripts/applications used to carry out attacks)

- تعديل قيم التسجيل (Modifying registry values)

- سجلات المقاصة (Clearing logs)

- حذف المجلدات التي تم إنشاؤها أثناء الهجوم (Deleting folders created during the attack)

بالنسبة لأولئك المتسللين الذين يتطلعون إلى الحفاظ على وصول غير مكتشوف ، فإنهم يميلون إلى إخفاء هويتهم باستخدام تقنيات مثل:

- حفر الأنفاق (Tunneling)

- اختزال (Stenography)

بعد أن نجح في تنفيذ جميع الخطوات الخمس للقرصنة الأخلاقية ، يختتم المخترق الأخلاقي بعد ذلك خطوات القرصنة الأخلاقية من خلال توثيق تقرير عن نقاط الضعف واقتراح نصائح علاجية.

ما هي أكثر أنواع القرصنة الأخلاقية شيوعًا؟

تتعرض أنواع مختلفة من الأنظمة لنواقل التهديد ، ويتطلب كل منها ممارسات القرصنة الأخلاقية الخاصة به. تشمل الأنواع الأكثر شيوعًا لتقنيات القرصنة الأخلاقية ما يلي :

هندسة اجتماعية (Social engineering)

باستخدام الهندسة الاجتماعية ، يستغل المتسللون الأخلاقيون علم النفس البشري بدلاً من الثغرات الأمنية التقنية للوصول إلى البيانات والتطبيقات. إنهم يخدعون المستخدمين الشرعيين لإرسال كلمات المرور الخاصة بهم أو تثبيت برامج ضارة تمنحهم الوصول إلى أجهزة وخدمات الشبكة. من المعروف أن المستخدمين البشريين هم الحلقة الأضعف للأمن السيبراني ، لذلك يقوم المتسللون الأخلاقيون بإجراء محاكاة الهندسة الاجتماعية لتقييم الفهم على مستوى المؤسسة لضوابط الأمان.

قرصنة تطبيقات الويب (Web application hacking)

يتم استغلال هجمات تطبيقات الويب بشكل شائع لأن تطبيق الويب يعمل كواجهة بين العملاء وخادم الويب. يعترض المهاجمون البيانات المرسلة في صفحات HTML عبر بروتوكول HTTP لتنفيذ هجمات الحقن والتلاعب بالمعلمات. يختبر المتسللون الأخلاقيون تطبيقات الويب بحثًا عن نقاط ضعف تمكن المهاجمين من التلاعب بالتطبيق ، مثل:

قرصنة الشبكات اللاسلكية (Hacking wireless networks)

تم اعتماد الشبكات اللاسلكية بشكل إيجابي لأنها توفر سرعات وصول سريعة ، وتتطلب مساحة صغيرة ، وتمكن من الاتصال غير المحدود. يستفيد المهاجمون من العديد من الأدوات والتقنيات لاستغلال نقاط ضعف هذه الشبكات والحصول على وصول غير مصرح به. من ناحية أخرى ، يستخدم المتسللون الأخلاقيون هذه الأدوات للعثور على أي نقاط ضعف موجودة في الشبكات وتصحيحها.

قرصنة النظام (System hacking)

في قرصنة النظام ، يستهدف المهاجمون الخوادم وأجهزة الكمبيوتر الشخصية والمضيفين الآخرين المتصلين بالشبكة. يستغلون نقاط الضعف في أنظمة تشغيل الأجهزة للحصول على معلومات حساسة أو الحصول على وصول غير مصرح به لامتيازات إساءة الاستخدام. يقوم المتسللون الأخلاقيون بمحاكاة اختراق النظام لتحديد نقاط الضعف في أنظمة التشغيل والبرامج المثبتة على هذه الأجهزة.